Скачать с ютуб How to hunt for Open Redirect Vulnerability | Bug Bounty в хорошем качестве

Скачать бесплатно и смотреть ютуб-видео без блокировок How to hunt for Open Redirect Vulnerability | Bug Bounty в качестве 4к (2к / 1080p)

У нас вы можете посмотреть бесплатно How to hunt for Open Redirect Vulnerability | Bug Bounty или скачать в максимальном доступном качестве, которое было загружено на ютуб. Для скачивания выберите вариант из формы ниже:

Загрузить музыку / рингтон How to hunt for Open Redirect Vulnerability | Bug Bounty в формате MP3:

Если кнопки скачивания не

загрузились

НАЖМИТЕ ЗДЕСЬ или обновите страницу

Если возникают проблемы со скачиванием, пожалуйста напишите в поддержку по адресу внизу

страницы.

Спасибо за использование сервиса savevideohd.ru

How to hunt for Open Redirect Vulnerability | Bug Bounty

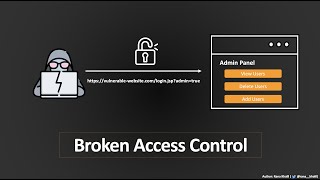

In this video, we will learn about:

1. What is Open Redirect?

2. How to hunt for it in the Wild?

#Bugbounty #webpentesting #Cybersecurity #bugbountytips

Portswigger Article: https://portswigger.net/support/using...

One Liner used: waybackurls target.com | grep -a -i \=http | qsreplace 'http://evil.com' | while read host do;do curl -s -L $host -I|grep "evil.com" && echo -e "$host \033[0;31mVulnerable

" ;done

Google dork method: site: inurl:redir | inurl:url | inurl:redirect | inurl:return | inurl:src=http | inurl:r=http

►SOCIAL MEDIA

• TWITTER: / anony0gi

• TWITTER: / illucist_

►DISCLAIMER

Copyright Disclaimer under section 107 of the Copyright Act of 1976, allowance is made for “fair use” for purposes such as criticism, comment, news reporting, teaching, scholarship, education and research. Fair use is a use permitted by copyright statute that might otherwise be infringing.